Zarządzanie dyskami

Główna rola serwerów NAS to magazynowanie danych. Asustor, podobnie jak znaczna część jego konkurentów, sprzedaje swoje NAS-y bez dysków. Tym samym użytkownicy mogą we własnym zakresie dobrać najodpowiedniejsze dla nich napędy. Na długiej liście kompatybilnych dysków można znaleźć modele zarówno 3.5" jak i 2.5", od wolniejszych energooszczędnych przez szybkie napędy klasy korporacyjnej po napędy SSD. Ponadto do NAS-a można podłączyć napędy zewnętrzne poprzez porty USB i eSATA.

W wypadku AS-304T przestrzeń przechowywania danych może obejmować od jednego do czterech dysków, ze wsparciem dla pojedynczego dysku i trybów JBOD, RAID 0, RAID 1, RAID 5, RAID 6 oraz RAID 10.

Pojedynczy dysk: Ten typ konfiguracji nie oferuje żadnej ochrony danych. W takiej konfiguracji na dysku można przechowywać dodatkowe kopie zapasowe lub dane w sytuacji gdy NAS będzie replikowany na inny serwer.

JBOD: Używana jest kombinacja dwóch dysków do stworzenia pojedynczej przestrzeni. Całkowita pojemność przestrzeni dyskowej jest łączną pojemnością wszystkich dodanych dysków. Korzyścią takiej konfiguracji jest to, iż pozwala ona na użycie różnej pojemności dysków razem oraz wnosi dużą wartość sumaryczną dla przestrzeni. Wadą tego trybu jest to, że nie gwarantuje żądnej ochrony danych oraz daje niższą wydajność dostępu niż RAID 0. Zapis liniowy jest głównie stosowany w celu archiwizacji dużej ilości danych bez potrzeby zabezpieczenia jej przed możliwą utratą.

RAID 0: Wykorzystuje kombinację dwóch lub większej liczby dysków do stworzenia przestrzeni z szybkim dostępem do danych. Całkowita pojemność przestrzeni jest łączną pojemnością wszystkich dodanych dysków.

Korzyścią takiej konfiguracji jest to, iż pozwala ona na użycie różnej pojemności dysków razem oraz wnosi dużą wartość sumaryczną dla przestrzeni. Wadą jest to, że nie gwarantuje żadnej ochrony danych, a co najważniejsze w przypadku uszkodzenia jednego z dysków tracimy wszystkie dane.

RAID 1: Dane zapisane są w identyczny sposób na dwóch dyskach, tym samym tworząc lustrzane odbicie. Dokładnie te same dane są zapisywane na dwóch dyskach w tym samym czasie. RAID 1 chroni dane przed utraceniem, gdy jeden z dysków ulegnie awarii. Wadę stanowi to, że łączna przestrzeń dyskowa będzie równa pojemności mniejszego dysku.

RAID 5: Wykorzystuje trzy lub więcej dysków do stworzenia większej przestrzeni. Po awarii dysku dane są nadal chronione przed utratą. Zaletą RAID 5 jest to, że dane są chronione przed utratą przez wprowadzenie redundancji. W przypadku zastosowaniu dysków o różnej pojemności, łączna przestrzeń przeliczana jest na podstawie pojemności najmniejszego dysku. Łączną powierzchnię dysków zestawionych w RAID 5 można obliczyć ze wzoru:

Powierzchnia całkowita = pojemność mniejszego z dysków x (łączna ilość dysków - 1)

RAID 6: Kombinacja czterech dysków, pozwalająca na ochronę danych w wypadku awarii nawet dwóch dysków. W tym trybie również wykorzystano redundancje. Łączną powierzchnię dysków zestawionych w RAID 6 można obliczyć ze wzoru:

Powierzchnia całkowita = pojemność mniejszego z dysków x (łączna ilość dysków - 2)

RAID 10 (1+0): Kombinacja czterech dysków, zapewniająca ochronę danych RAID 1 wraz ze skutecznością dostępu do macierzy RAID 0. Odnosząc się do ochrony danych, RAID 10 używa metody RAID 1 - posiadania dokładnie takich samych danych zapisanych na dwóch dyskach, wytwarzając "lustrzane odbicia". Te "lustrzane odbicia" są połączone ze sobą w jednej konfiguracji RAID 0. Łączną powierzchnię dysków zestawionych w RAID 10 można obliczyć ze wzoru:

Powierzchnia całkowita = pojemność mniejszego z dysków x (łączna ilość dysków / 2)

Bardzo przydatną funkcjonalnością w obrębie zarządzania dyskami jest możliwość wymiany dysków na większe. W procesie tym z pomocą przychodzi kreator konfiguracji wolumenu.

Disk Doctor dostępny w sekcji zarządzanie przechowywaniem pozwala na przeprowadzenie skanowania w celu wyszukania uszkodzonych sektorów dysku oraz odczytu parametrów S.M.A.R.T napędów. Tutaj użytkownik ma do dyspozycji skanowanie szybkie lub pełne. Skanowanie bloków oraz parametrów S.M.A.R.T. może być wykonywane cyklicznie wg harmonogramu.

Asustor wprowadził też funkcję szyfrowania folderu współdzielonego 256 bitowym kluczem AES. W zaszyfrowanych folderach można przechowywać dane krytyczne oraz poufne. Daje to gwarancję, że np. w przypadku kradzieży NAS-a dane wrażliwe nie wyciekną i nie dostaną się w niepowołane ręce.

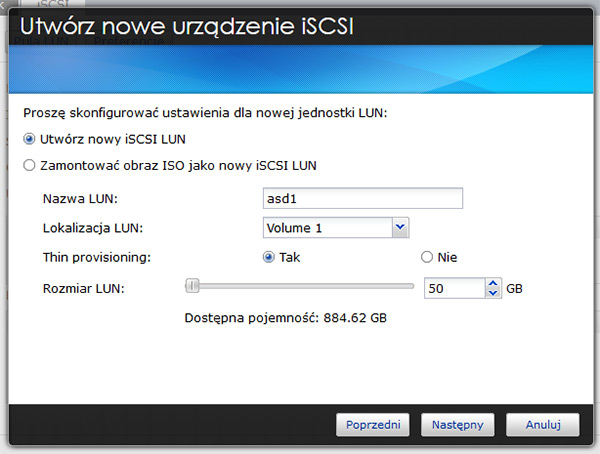

Standardem w urządzeniach typu NAS stało się wsparcie dla obsługi iSCSI. Tym samym Asustor nie mógł tej funkcjonalności pominąć. Dzięki iSCSI użytkownicy z małych i średnich firm mają dostęp do skonsolidowanej pamięci masowej w macierzach pamięci masowej centrów danych i udostępniania hostów, z których można korzystać jak z lokalnych dysków twardych.

iSCSI LUN można skonfigurować w taki sposób by wspierał technologię Thin Provisioning. Asustor również daje możliwość zamontowania obrazu ISO jako iSCSI LUN. Sam proces tworzenia udziałów iSCSI ułatwia przejrzysty kreator.