We współpracy z czołowymi naukowcami z Uniwersytetu Kalifornijskiego w Berkeley i Uniwersytetu Kalifornijskiego w San Diego, badacze z firmy Barracuda odkryli nowy, coraz częściej spotykany atak: lateralny phishing. Z badań wynika, że w ciągu siedmiu minionych miesięcy co siódma organizacja była celem lateralnych ataków phishingowych.

We współpracy z czołowymi naukowcami z Uniwersytetu Kalifornijskiego w Berkeley i Uniwersytetu Kalifornijskiego w San Diego, badacze z firmy Barracuda odkryli nowy, coraz częściej spotykany atak: lateralny phishing. Z badań wynika, że w ciągu siedmiu minionych miesięcy co siódma organizacja była celem lateralnych ataków phishingowych.

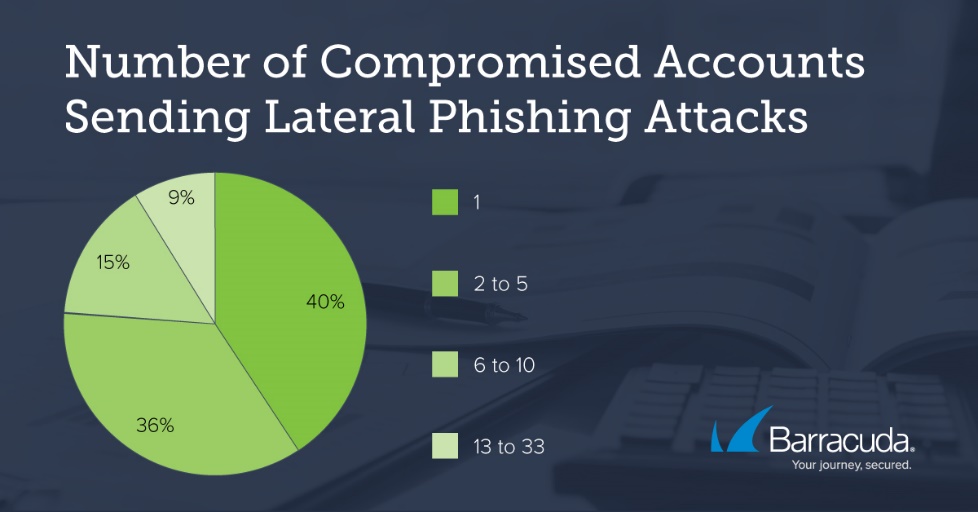

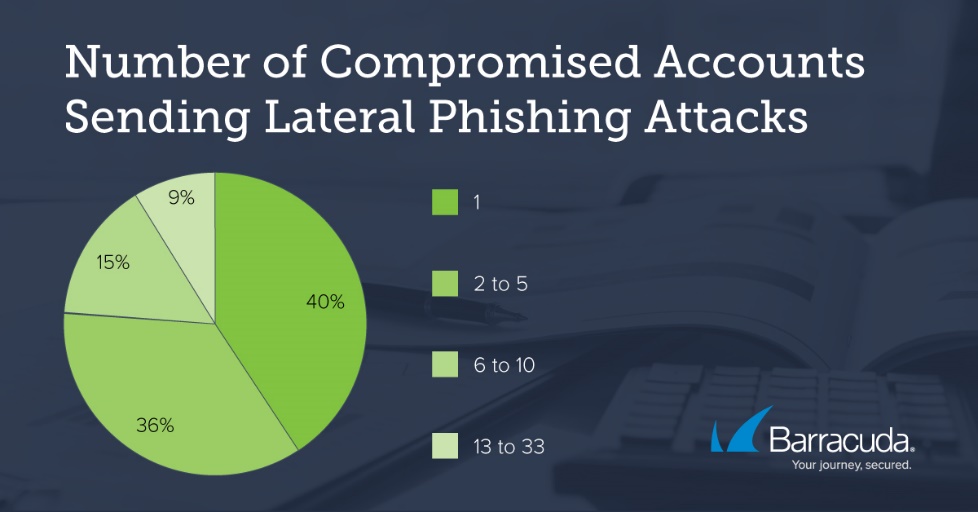

Spośród organizacji, które zetknęły się z lateralnym phishingiem, w ponad 60 proc. doszło do przejęcia wielu kont. W niektórych przypadkach były to dziesiątki kont, z których później rozsyłano lateralne ataki phishingowe do kolejnych pracowników oraz użytkowników w innych organizacjach. Ogółem badacze zidentyfikowali 154 przejęte konta, z których łącznie wysłano setki phishingowych wiadomości e-mail do ponad 100 000 odbiorców.

Lateralny phishing jest to rodzaj ataku, w którym napastnicy wykorzystują niedawno przejęte konta do wysyłania wiadomości phishingowych do różnych odbiorców, od bliskich kontaktów w danej firmie do partnerów w innych organizacjach. Jednym z najbardziej uderzających aspektów tego nowego ataku jest liczba potencjalnych ofiar, które napastnicy biorą na cel. Ogółem napastnicy użyli przejętych kont, aby wysłać wiadomości phishingowe do ponad 100 000 unikatowych odbiorców.

Około 40 proc. spośród tych odbiorców pracowało w tej samej firmie, co właściciel przejętego konta, a pozostałe 60 proc. reprezentowało szerokie grono osób: od osobistych adresów e-mail, które mogły zostać uzyskane z książki adresowej ofiary, do biznesowych adresów pracowników z partnerskich organizacji.

Ze względu na zaufanie, jakim odbiorcy darzą znane konta, cyberprzestępcy często wykorzystują je do rozsyłania lateralnych wiadomości phishingowych do dziesiątek, jeśli nie setek innych organizacji, zwiększając w ten sposób zasięg ataku. Ponieważ zaś ataki te są wymierzone w tak szeroką gamę celów i zewnętrznych organizacji, ostatecznie cierpi na nich reputacja organizacji, która była pierwotną ofiarą.

Jak bronić się przed lateralnym phishingiem?

Istnieją trzy środki ostrożności, które mogą pomóc Twojej organizacji w obronie przed lateralnymi atakami phishingowymi: szkolenia zwiększające świadomość zagrożeń, zaawansowane techniki detekcji oraz uwierzytelnianie dwuetapowe.

1. Szkolenie zwiększające świadomość zagrożeń

Zwiększenie świadomości zagrożeń i poinformowanie użytkowników o tej nowej klasie ataków pomoże ograniczyć skuteczność lateralnego phishingu. W przeciwieństwie do tradycyjnych ataków phishingowych, które często wysyła się z fałszywego lub podrobionego adresu, ataki lateralne są wysyłane z prawidłowego, ale kontrolowanego przez napastnika konta. W rezultacie nie wystarczy już powiedzieć użytkownikom, żeby sprawdzali właściwości nadawcy albo nagłówki e-mail w celu zidentyfikowania sfałszowanej wiadomości.

Użytkownicy mogą nadal uważnie sprawdzać adres URL każdego łącza, zanim je klikną, aby rozpoznać lateralny atak phishingowy. Jest bardzo istotne, żeby sprawdzali rzeczywisty docelowy adres łącza, a nie po prostu tekst URL wyświetlany w wiadomości.

2. Zaawansowane techniki detekcji

Lateralny phishing reprezentuje ewolucję ataków opartych na poczcie elektronicznej. Ponieważ phishingowe wiadomości e-mail przychodzą z prawidłowego konta, ataki stają się coraz trudniejsze do rozpoznania nawet dla przeszkolonych i znających się na rzeczy użytkowników. Organizacje powinny zainwestować w zaawansowane techniki detekcji i usługi, które wykorzystują sztuczną inteligencję oraz uczenie maszynowe w celu automatycznego identyfikowania wiadomości phishingowych, żeby użytkownicy nie musieli tego robić samodzielnie.

3. Uwierzytelnianie dwuskładnikowe

Wreszcie jedną z najważniejszych rzeczy, które mogą pomóc organizacjom w ograniczeniu zagrożeń związanych z lateralnym phishingiem, jest używanie uwierzytelniania dwuskładnikowe (2FA) w postaci aplikacji lub tokenów sprzętowych. Choć niesprzętowe rozwiązania 2FA pozostają podatne na phishing, mogą ograniczyć i utrudnić cyberprzestępcom dostęp do przejętych kont.

Źródło: Barracuda