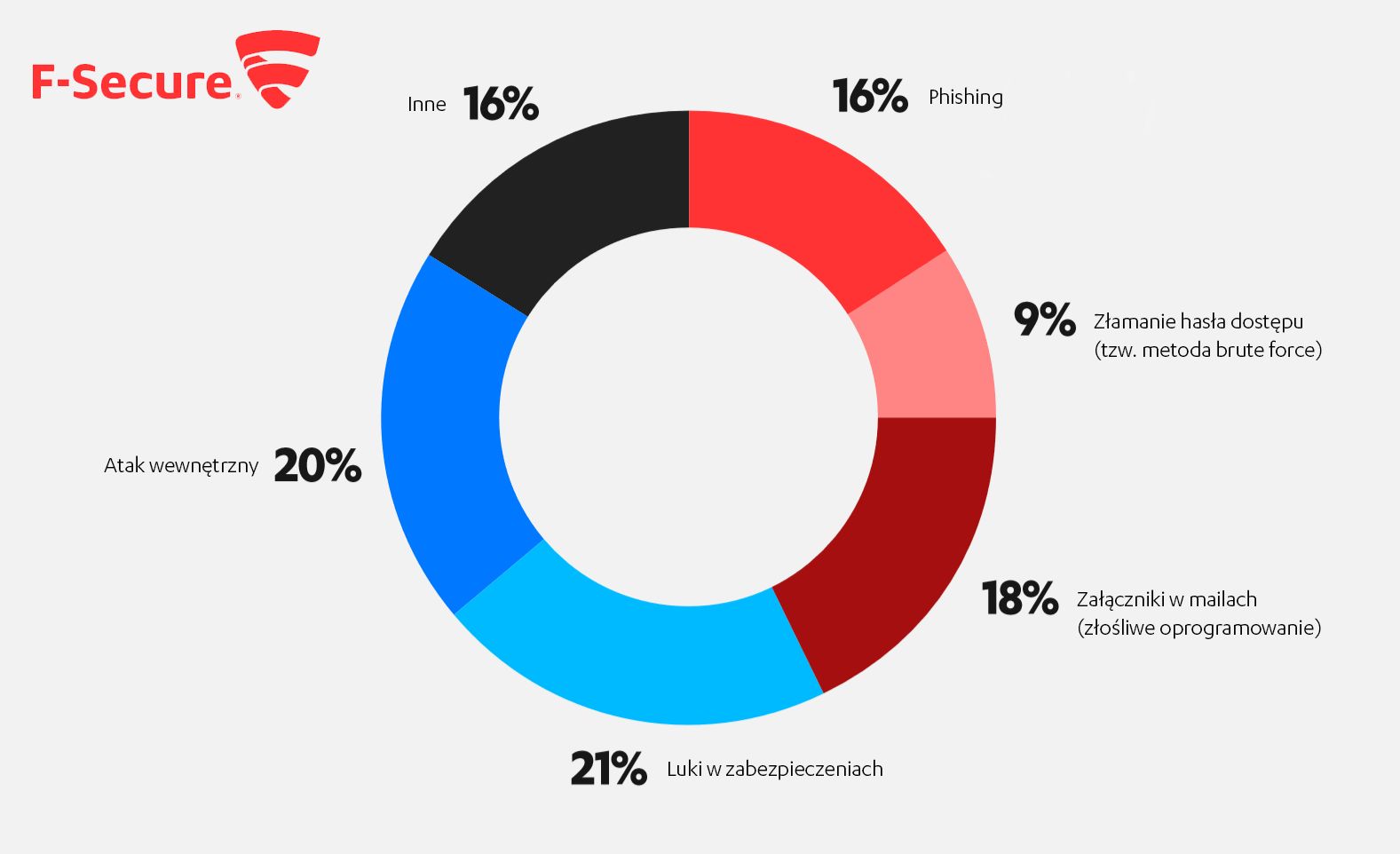

Skrzynki mailowe to najsłabsze ogniwo w bezpieczeństwie firm. Według nowego raportu F-Secure ponad jedna trzecia cyberataków na przedsiębiorstwa dotyczy poczty elektronicznej - w postaci phishingu (16% ogółu cyberzagrożeń), jak również złośliwego oprogramowania przesyłanego w załącznikach maili (18%). Najczęstszym pojedynczym źródłem ataków (21% przypadków) było wykorzystanie przez hakerów luk w zabezpieczeniach sprzętu i oprogramowania w firmowej sieci.

Skrzynki mailowe to najsłabsze ogniwo w bezpieczeństwie firm. Według nowego raportu F-Secure ponad jedna trzecia cyberataków na przedsiębiorstwa dotyczy poczty elektronicznej - w postaci phishingu (16% ogółu cyberzagrożeń), jak również złośliwego oprogramowania przesyłanego w załącznikach maili (18%). Najczęstszym pojedynczym źródłem ataków (21% przypadków) było wykorzystanie przez hakerów luk w zabezpieczeniach sprzętu i oprogramowania w firmowej sieci.

"Dane z raportu potwierdzają niepokojącą skuteczność kampanii phishingowych, w których celem i wektorem ataku jest człowiek, a nie system. W większości przypadków tego typu cyberataki wykorzystują socjotechnikę. Badanie pokazuje, jak istotne jest edukowanie i wyczulanie pracowników wszystkich szczebli na symptomy, które powinny być dla nich alarmujące" - mówi Leszek Tasiemski, wiceprezes Rapid Detection Center w firmie F-Secure.

20% przeanalizowanych przypadków to ataki wewnętrzne, które zostały spowodowane bezpośrednio przez pracownika zatrudnionego w danej organizacji.

"Aż jedną piątą stanowiły tzw. insider attacks, czyli celowe działania osób ze środowiska firmy. Ta obserwacja powinna zwrócić uwagę na to, jak ważna w każdym przedsiębiorstwie jest segmentacja zasobów sieciowych i ograniczanie uprawnień dostępu do danych" - mówi Tasiemski.

Ataki ukierunkowane (wymierzone w konkretną osobę lub organizację) i nieukierunkowane (masowe ataki, w których ofiary padają przypadkowo) występowały niemal w równych proporcjach - stosunek wynosił 55 do 45%.

"Mamy do czynienia z dwoma, bardzo różnymi w naturze, modelami ataków. Z jednej strony są to ataki przypadkowe, oportunistyczne. Do tej kategorii możemy śmiało zaliczyć np. masowy atak ransomware, podczas którego tylko część zaatakowanych organizacji okaże się podatna. Niewiele większy odsetek stanowią ataki ukierunkowane - przygotowane pod kątem konkretnej organizacji, a nawet osoby. Zazwyczaj są one dokładniej przemyślane i trudniejsze do wykrycia, a ich celem jest głównie kradzież danych" - podsumowuje Tasiemski.

Według raportu najczęstszym działaniem podejmowanym przez cyberprzestępców po skutecznym przeprowadzeniu ataku było rozpowszechnianie złośliwego oprogramowania - głównie w celach zarobkowych, ale również po to, aby szpiegować lub zachować dostęp do infrastruktury na przyszłość.

Największym problemem, z jakim borykają się firmy, jest odpowiednio wczesne reagowanie na próby przeprowadzenia cyberataku. W wielu przypadkach wykrycie naruszeń bezpieczeństwa odbywa się nawet rok po zaistnieniu zdarzenia.

Specjaliści z F-Secure zalecają rewizję procedur cyberbezpieczeństwa w firmach (13% zgłoszeń stanowiły fałszywe alarmy) oraz inwestycję w odpowiednie rozwiązania do wykrywania i reagowania na incydenty - szczególnie w perspektywie wchodzącego w życie 25 maja RODO. Niezmiernie istotne jest również przeprowadzanie regularnych szkoleń w celu poprawiania świadomości pracowników.

Źródło: F-Secure